谷歌HTTP强制弹窗警告:为上网安全操碎心背后的挑战

谷歌等厂商在保障用户信息安全方面面临着诸多挑战,而谷歌Chrome浏览器的HTTP强制弹窗警告就是这一挑战的体现。

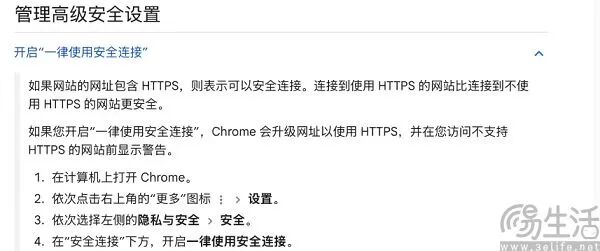

“能力越大、责任越大”,这句《蜘蛛侠》中的经典台词在现实世界同样适用。作为浏览器领域的霸主,谷歌的Chrome浏览器又开始为用户上网安全操心了。日前谷歌宣布,从2026年10月发布的Chrome 154版本开始,将默认启用“始终使用安全连接策略”,防止用户在不知情的情况下访问HTTP网站。

从Chrome 154版本起,用户尝试访问HTTP网站时,Chrome会立即弹窗警告。除非选择“无视风险,坚持访问”,否则Chrome将拒绝加载。若用户对某个HTTP网站放行,下次访问时Chrome默认执行,清除浏览器数据后才需重新确认,避免误伤。

弹窗提示用户效果显著,但代价也不小。对用户来说,弹窗提醒和弹窗广告本质区别不大,都会中断上网体验。长此以往,用户为避免干扰会无脑同意,对隐私和安全提示脱敏。这也是欧盟着手降低“cookie弹窗确认”频率的原因。

谷歌坚持用弹窗警告用户,是因为HTTP网站已成为网络攻击的重要源头。恶意HTTP网站加载恶意资源后会快速跳转到HTTPS网站,用户可能来不及看到“不安全”警告就已中毒。

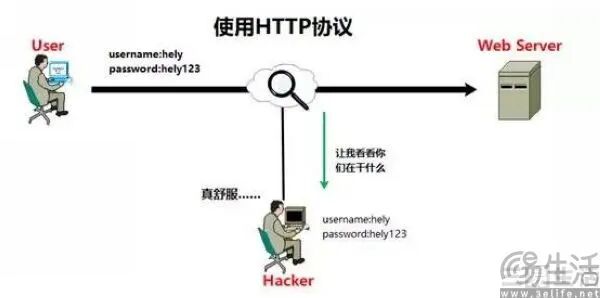

超文本传输协议(HTTP)是Web生态的基石,诞生于上世纪90年代,曾是互联网的代名词,为网络数据交互奠定基础。但随着互联网经济发展,网络安全问题凸显,使用明文传输、未加密的HTTP协议成为黑客攻击的突破口。其通信报文用明文,内容易被窃听,且无需验证通信方身份和报文完整性,黑客可轻易篡改信息、伪装身份。

比如,早期黑客用抓包工具或嗅探器窃取游戏官网和玩家浏览器间的通信内容获取账号密码;DDoS攻击频繁,原因之一是HTTP协议无法确定通信双方访问权限,网站服务器会接收无意义请求。

因此,由HTTP加上TLS/SSL协议构建的可加密传输、身份认证的HTTPS协议应运而生。它采用非对称的RSA加密算法将明文变成密文,黑客用抓包工具只能看到乱码。

不过,HTTPS协议只能确保用户与服务器通信安全、内容不被篡改,但HTTP不安全不代表HTTPS就一定安全。若采用HTTPS的网站本身有问题,HTTPS也无法保证安全,因为它只是数据传输安全的认证,不为网站背书。

很多用户不了解HTTPS保护的内容,只看到Chrome显示网站有象征安全的“锁”。按照Chrome新规,使用HTTPS协议的网站不会弹出提示,即便网站用于网络钓鱼、电信诈骗。

谷歌为Chrome默认开启“一律使用安全连接”特性存在隐性缺陷。它强化了用户对HTTP不安全的认知,也让用户产生HTTPS安全的错误印象。

随着互联网普及,网民从极客变为大众,对互联网的认知水平不升反降。而黑客与时俱进,不再用抓包工具主动窃取通信内容,而是自建钓鱼网站,等用户主动交出敏感信息。

这反映了谷歌等厂商在保障用户信息安全上的挑战。若放任用户访问HTTP链接,用户将暴露在安全风险中;强化用户对HTTP不安全的认知,又会让用户盲目信任HTTPS。

所以,Chrome将“一律使用安全连接”从用户选择开启改为默认开启有适得其反的风险。这和“360悖论”类似,若用户知道安全连接的意义,就不需要该功能保护;若一无所知,使用安全连接也无法保证上网安全。

本文来自微信公众号“三易生活”(ID:IT - 3eLife),作者:三易菌,36氪经授权发布。

本文仅代表作者观点,版权归原创者所有,如需转载请在文中注明来源及作者名字。

免责声明:本文系转载编辑文章,仅作分享之用。如分享内容、图片侵犯到您的版权或非授权发布,请及时与我们联系进行审核处理或删除,您可以发送材料至邮箱:service@tojoy.com