开发者烦不胜烦,“漏洞赏金猎人”恐无活可干

利用AI获取内容平台的流量激励,是过去两年网赚圈的热门项目。在生成式AI的助力下,羊毛党从“人力密集型”转向“技术杠杆型”。但随着内容平台开展“AI起号”专项治理行动,打击利用AI批量生产账号的灰产链条,内容领域的“羊毛”越来越难薅了。

于是,一些大胆的灰产团队盯上了科技圈的安全漏洞赏金计划,让某些开源项目遭殃。日前,curl项目(一款通过URL传输数据的命令行工具和库)创始人Daniel Stenberg表示,考虑停止提供漏洞奖金,因为过去半年curl项目收到大量疑似AI生成的虚假漏洞报告。

Daniel Stenberg在社交平台吐槽:“现在我们会立即封禁所有被认定提交AI垃圾内容的报告者,这种骚扰已到临界点,实际上造成了类似DDoS攻击的效果。如果可以,真想向他们收费,弥补浪费我们时间的行为。”

无独有偶,Python开发团队也对AI生成的安全漏洞报告表示担忧。他们认为这些报告很消耗维护者精力,表面上内容看似合理,需专业审查才能确定真实性。而且由于安全漏洞报告的保密性质,项目维护者在虚假报告中筛选时,无法寻求社区帮助。

因为不存在没有BUG的软件,所以修复BUG是软件开发者的核心工作之一。但人力有限,像苹果、谷歌这样的科技巨头,也无法独自发现自家软件的所有漏洞。因此,“漏洞赏金计划”应运而生,几乎所有大厂都提供该计划,给发现自家产品漏洞的人提供奖金。

由此诞生了“漏洞赏金猎人”这一职业。他们利用技术钻研提供漏洞赏金计划的产品以获取回报。科技巨头们出手阔绰,单个漏洞的奖金动辄上万美元。

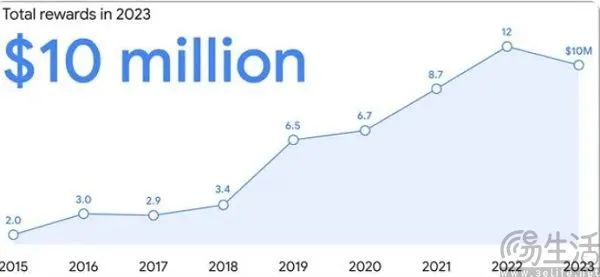

比如2019年,专门收购和出售零日漏洞的公司Zerodium为一个Android漏洞支付了250万美元。谷歌在2023年向“漏洞赏金猎人”发放了超1000万美元奖金,其中Android系统和应用的漏洞赏金达340万美元。

在生成式AI出现前,“漏洞赏金猎人”是网络安全专家的专属职业。他们不仅要精通网络渗透、代码审计等技术,还要有绕过安全机制的奇思妙想。

通常,提供漏洞赏金计划的机构有自己的测试团队,常规测试能发现的BUG基本已被排除,剩下的需通过独特的思路和操作才能发现。比如普通人面对苹果、谷歌的产品,可能几年都找不到一个漏洞。

而且,“漏洞赏金猎人”的工作是解构软件防护机制,与常规程序员开发产品的思路相反,一般程序员甚至写不好一份看似没问题的漏洞报告。

但有了生成式AI,一切都不同了。利用基座大模型和自动化工具,普通人也能打造漏洞识别智能体,实现自动化代码获取、函数解析等功能。除了让AI协助分析漏洞,利用AI编纂漏洞报告的歪门邪道也出现了。

过去两年,提供企业级SaaS服务的厂商通过专用数据集训练基座大模型适配特殊场景。灰产团队利用公开的漏洞报告和开源大模型,也能轻松训练出漏洞报告专用AI模型。

AI大模型编出的漏洞报告很逼真,项目方审核人员需花时间进行代码审计和验证才能区分真假。这浪费了大量时间和资源。所以,停止提供漏洞赏金能从根源上降低收到AI编造漏洞报告的概率。

毕竟,在没有赏金的情况下还愿意提交漏洞的,大概率是出于热爱。

本文来自微信公众号“三易生活”(ID:IT - 3eLife),作者:三易菌,36氪经授权发布。

本文仅代表作者观点,版权归原创者所有,如需转载请在文中注明来源及作者名字。

免责声明:本文系转载编辑文章,仅作分享之用。如分享内容、图片侵犯到您的版权或非授权发布,请及时与我们联系进行审核处理或删除,您可以发送材料至邮箱:service@tojoy.com