警觉!病毒再一次变异!

提高警惕!“银狐”木马病毒再次发生新的变种并更新传播技术

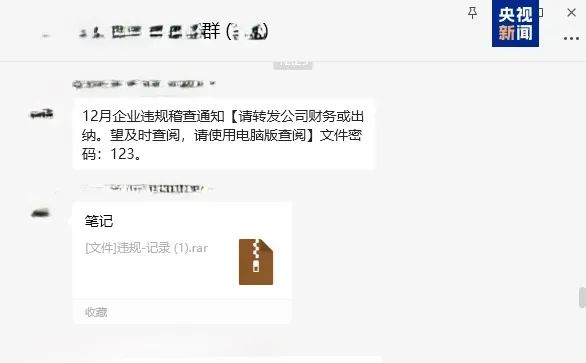

中国再次捕捉和发现了中国用户“银狐”木马病毒的最新变异。在此次传播过程中,攻击者继续通过微信群直接传播包括木马病毒加密压缩包文件在内的钓鱼信息和收藏链接,主题为结构财务、税务违规检查通知等,如图1所示。

钓鱼信息及压缩包文件

图片中名为“笔记”等字样的收藏链接指向文件名称为“非法-记录(1).rar“等压缩包文件,客户根据钓鱼信息给出的解压密码解压包文件后,会看到“开票-目录”.exe”“违规——通知.exe“等命名可执行程序文件,这些可执行程序实际上是12月份“银狐”远程控制木马家族更新传播的最新变异程序。如果客户运行相关恶意软件文档,被攻击者将进行远程操作、窃取秘密等恶意操作,犯罪分子可能会使用它作为进一步实施电信诈骗的“跳板”。

发现攻击者使用的钓鱼信息主要是伪造官方通知。结合年底特点,攻击者刻意强调“12月”、“检查”、“违规”等关键词,从而增加潜在受害者的危机感,放松警惕。钓鱼信息后,攻击者继续发送附加所谓工作文件的钓鱼链接。

对于这次发现的新一批变异,犯罪分子继续将木马病毒程序的文件名设置为与财税、金融管理等相关工作密切相关的名称,诱惑相关岗位工作人员立即下载运营,如“开票-目录”、“违规-记录”、“违规-通知”等。这次发现的新变种仍然只针对传统的PC环境,安装Windows操作系统,犯罪分子还会在钓鱼信息中使用“请选择电脑版”等词语进行有针对性的诱导和提醒。

这次发现的新变种是RAR、ZIP等压缩格式(包括EXE可执行程序)是主要的。与之前的变异不同,攻击者为压缩包设置了解压缩密码,并在钓鱼信息中提示告知,以避免检查社交媒体软件和一些安全软件,使其具有更强的传播能力。木马病毒安装运行后,将在操作系统中创建一个新的过程。过程名称与文件名称相同,其他恶意程序直接从内存中载入回联服务器执行。

返回地址为:156.***.***.端口号90:1217

指令控制服务器(C2)域名为:mm7ja.*****.cn,端口号为:6666

网络安全管理员可以根据上述特点配备防火墙策略,拦截异常通信行为。在通信C2地址的过程中,攻击者会收集敏感数据,如受害主机操作系统信息、网络配置信息、USB设备信息、屏幕截图、键盘记录、剪切板内容等。

这次发现的新变种还具有主动攻击安全软件的功能,试图通过模拟用户鼠标键盘来关闭防病毒软件。

临近年底,国家计算机病毒应急处理中心再次提醒众多企事业单位和个人网络用户提高对各类电信诈骗活动的警惕性和预防意识,不要轻易被犯罪分子的钓鱼技巧所诱导。结合银狐木马病毒新变种传播活动的相关特点,建议用户采取以下预防措施:

不要相信政府部门和公共管理机构发布的通知和相关工作文件和官方程序(或相应下载地址),这些通知是在微信群、QQ群或其他社交媒体手机中传输的,应通过官方渠道进行核实。

带密码的加密压缩包并不意味着内容安全。针对“银狐”木马病毒加密压缩包文件的新特点,用户可以先将解压后的可疑文件上传到国家计算机病毒协同分析平台。(https://virus.cverc.org.cn)进行安全检查,并保持防病毒软件实时监控功能开启,将计算机操作系统和防病毒软件升级到最新版本。

一旦发现计算机操作系统的安全功能和病毒防治软件在非自主操作的前提下被异常关闭,应立即主动切断数据连接,转移和备份重要数据,并停止相关系统,直到通过系统重新安装或恢复、完全安全检测和安全加固后才能正常使用。

一旦发现微信、QQ或其他社交媒体软件被盗,应通过相对安全的设备和网络环境,告知亲朋好友和单位同事登录密码,对常用的计算机和移动通信设备进行消毒和安全检查。如果账户反复被盗,应考虑在备份重要数据的前提下,重新安装操作系统和防病毒软件,并更新到最新版本。

今天五莲视频号上新了!

原题:“警惕!病毒再一次变异!

阅读原文

本文仅代表作者观点,版权归原创者所有,如需转载请在文中注明来源及作者名字。

免责声明:本文系转载编辑文章,仅作分享之用。如分享内容、图片侵犯到您的版权或非授权发布,请及时与我们联系进行审核处理或删除,您可以发送材料至邮箱:service@tojoy.com