警觉!明显针对我们的客户!

近日

全国计算机病毒应急处理中心及

国家工程实验室计算机病毒预防技术

依托国家计算机病毒协同分析平台

在我们国家境内捕捉发觉

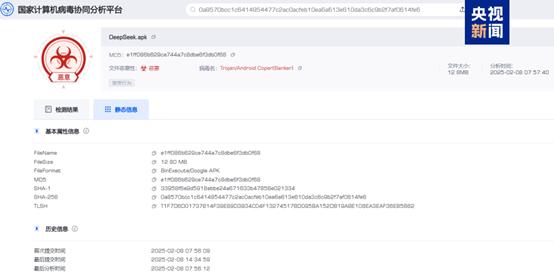

假DeepSeek官方App

安卓平台手机木马程序手机

这次被发现了

假冒DeepSeek手机木马

交互界面采用简体中文设计。

显然是针对我们的客户

关于病毒样本的信息

当用户点击操作时

下载完成的假App

于是开始逐渐诱导顾客

第一步

更新应用程序

第二步

安装“带毒”子安装包

第三步

后台程序的授权

第四步

授权其使用无障碍功能

同时

这个App还包含很多

侵犯公民个人隐私的

恶意功能

包含阻止客户短信

窃取客户通讯录

以及手机应用程序目录等等

并且阻止顾客卸载

引导顾客“更新”(左上)、引导顾客安装“带毒”子安装包(右上)、后台程序(左下)诱导用户授权、通过使用无障碍功能(右下)来诱导用户。

经分析

这个恶意App就是

金融盗窃类

手机木马程序的新变种

网络犯罪分子很可能会把它放在一起

用于电信诈骗活动

通过非官方渠道诱导用户安装

假冒DeepSeek手机木马

然后是给用户的

个人隐私和经济效益

构成更大的威胁

假DeepSeek

安卓客户端

“DeepSeek.apk”以外

这项研究还发现了多个名称

“DeepSeek.exe”

“DeepSeek.msi”

“DeepSeek.dmg”的

病毒样本文件

由于DeepSeek

现在还没有针对

MacOS平台Windows平台

推出官方客户端程序

所以相关文件都是假的程序

由此可见

网络犯罪分子已经存在

把假DeepSeek当作

传播病毒木马程序的新方法

估计未来一段时间

包含假DeepSeek在内的

各类人工智能应用程序

病毒木马数量不断增加

针对这款手机木马程序

全国计算机病毒应急处理中心

发布下列预防措施

↓↓↓

01

仅通过DeepSeek官网或正规手机应用商店下载安装相应的应用程序,不要从短信、社交媒体软件、网盘等非官方渠道传输的网络链接或二维码下载应用程序。

02

保持手机预装的安全保护功能或第三方手机安全软件处于即时开启状态,并将手机操作系统和安全软件升级到最新版本。

03

在使用手机的过程中,要谨慎处理非客户主动发起的App安装请求。一旦发现App在安装过程中发起设备管理器、后台程序和使用无障碍功能的权限请求,应予以拒绝。

04

如果App程序安装后无法正常卸载,应在手机厂商售后服务人员或专业人员的指导下,立即备份通讯录、短信、照片、聊天记录、文档文件等重要数据,对手机进行安全检查和恢复。同时,我们非常关注个人的社交媒体软件和金融软件是否有异常登录信息或异常操作信息,以及我们的亲戚朋友是否收到我们手机号码或社交媒体软件发送的异常信息。一旦出现上述情况,我们应该及时联系相关软件供应商和亲戚朋友了解相关信息。

05

警惕和防范流行App软件的电信诈骗,比如“因为XXX软件官网服务异常,请通过以下链接下载官方应用”“因为XXX软件更新到最新版本,用户需要再次授予后台程序和无障碍功能权限”,防止被网络犯罪分子诱导。

对于已经下载的可疑文件,可以访问国家计算机病毒协同分析平台进行上传检测。

标题:“警惕!明显针对我们的用户!”

本文仅代表作者观点,版权归原创者所有,如需转载请在文中注明来源及作者名字。

免责声明:本文系转载编辑文章,仅作分享之用。如分享内容、图片侵犯到您的版权或非授权发布,请及时与我们联系进行审核处理或删除,您可以发送材料至邮箱:service@tojoy.com