微软披露侧信道攻击:命中率超98%,可窥探你与AI聊天内容

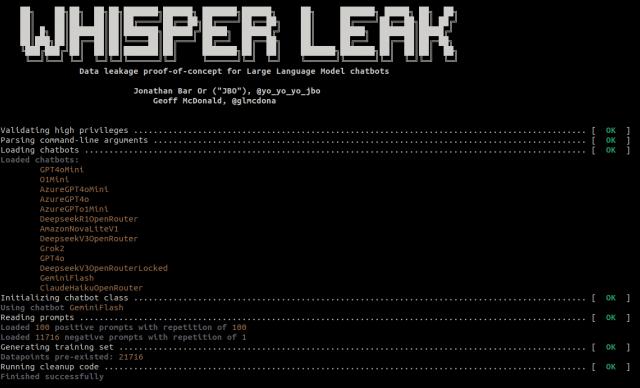

IT之家11月10日消息,微软安全研究团队于11月8日发布博文,披露了名为“Whisper Leak”的严重隐私漏洞,这是一种针对现代AI聊天服务的侧信道攻击。

IT之家援引博文介绍,该攻击技术的关键在于,它无需破解TLS等主流加密协议,而是通过分析加密网络流量的元数据(也就是数据包的大小、传输时序和序列模式)来推断用户与AI的对话主题。

由于AI服务为了提供流畅体验,普遍采用token - by - token流式传输应答,这种行为在网络层留下了独特的“指纹”,使得攻击成为可能。

研究人员通过训练机器学习模型,证实了这种攻击的有效性。他们采集了大量AI应答的加密数据包轨迹,发现不同主题的对话会产生系统性差异的元数据模式。

例如,关于“洗钱”等敏感话题的提问,其应答数据包的节奏和大小组合与普通日常对话明显不同。在受控的实验环境中,分类器识别特定敏感话题的准确率超过了98%,这显示了其在现实世界中进行大规模、高精度定点监控的潜力。

此漏洞暴露了广泛的AI聊天服务所面临的系统性风险。互联网服务提供商(ISP)、公共Wi - Fi上的恶意行为者等攻击者都可能利用Whisper Leak,观察用户网络流量,识别和标记敏感对话。

这对记者、活动家以及寻求法律或医疗建议的普通用户构成了严重威胁,因为即便对话内容本身是加密的,对话的“主题”也可能被暴露,进而引发后续的审查或风险。

在微软遵循负责任披露原则通报业界后,多家主流AI供应商已迅速采取行动。现行的缓解措施主要有三类:

一是通过随机填充或内容混淆来破坏数据包大小与原文长度的关联性;

二是采用tokens批处理,将多个tokens打包后再发送,以降低时间精度;

三是主动注入虚拟数据包,干扰流量模式。

这些措施在提升安全性的同时,也带来了延迟增加、带宽消耗增大等代价,迫使服务商在用户体验和隐私保护之间做出权衡。

对普通用户而言,在处理高度敏感信息时,优先选择非流式应答模式,并避免在不受信任的网络中进行查询,是当前有效的防护手段。

本文仅代表作者观点,版权归原创者所有,如需转载请在文中注明来源及作者名字。

免责声明:本文系转载编辑文章,仅作分享之用。如分享内容、图片侵犯到您的版权或非授权发布,请及时与我们联系进行审核处理或删除,您可以发送材料至邮箱:service@tojoy.com