潜在威胁:新型 Chrome 曝光浏览器扩展同步劫持攻击

IT 世家 1 月 31 日消息,网络安全公司 SquareX 昨日(1 月 30 日期)发布博文,报告通过。 Chrome 虽然攻击过程复杂,但扩展程序发起的新攻击,但是很隐蔽,所需的权限很少,除了安装看似合法的受害者外, Chrome 除了扩展程序,几乎不需要任何操作。

IT 世家援引博文介绍,攻击者首先创造了一个恶意的。 Google Workspace 域名,并且在其中设置了多个用户配置文件,并且禁止使用多因素身份验证等安全功能, Workspace 在后台,域名将用于在受害者设备中建立代管环境变量。

攻击者将浏览器扩展程序装扮成具有合法功能的有用工具,并发布到 Chrome 在线应用商店,然后通过社会工程诱骗受害者安装扩展程序。

这个扩展程序将在后台默默地将受害者登录到攻击者托管的隐藏浏览器窗口。 Google Workspace 一个环境变量。

扩展程序将打开一个合法的程序 Google 支持网页。由于它有权阅读和写作网页,它会在网页上注入内容,指示用户启用 Chrome 同步功能。

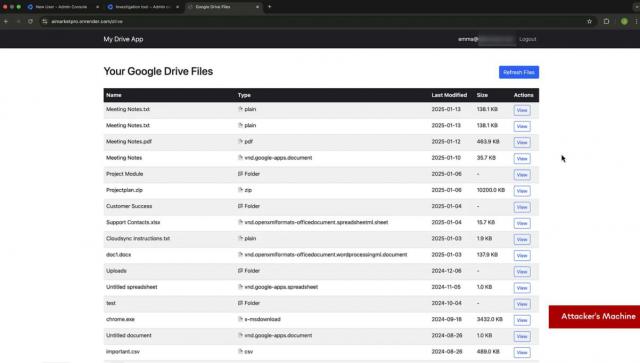

一旦同步,所有存储的数据(包括密码和浏览历史记录)都将被攻击者浏览,攻击者现在可以在自己的设备中使用被盗的环境变量。

在攻击者控制受害者的帐户文件后,攻击者将接管浏览器。 SquareX 在演示中,这是伪造的。 Zoom 更新完成。

研究人员强调,受害者可能会收到一个场景 Zoom 当他们点击并转向邀请时, Zoom 在网页上,这个扩展程序会注入恶意内容,声称 Zoom 客户端需要更新。但是,这个下载包括注册。 tokens 可执行程序,使攻击者能完全控制受害者的浏览器。

一旦注册完成,攻击者将获得完全控制受害者浏览器的权利,并允许他们默默浏览所有内容。 Web 应用程序,安装其它恶意扩展程序,将用户跳转到钓鱼网站,监控 / 修改文件下载等。

通过运用 Chrome 的 Native Messaging API,攻击者可以在恶意扩展程序和受害者的操作系统之间建立直接通信渠道。这样他们就可以浏览目录,修改文件,安装恶意程序,执行任何指令,捕捉按钮,提取敏感数据,甚至激活网络摄像头和麦克风。

本文仅代表作者观点,版权归原创者所有,如需转载请在文中注明来源及作者名字。

免责声明:本文系转载编辑文章,仅作分享之用。如分享内容、图片侵犯到您的版权或非授权发布,请及时与我们联系进行审核处理或删除,您可以发送材料至邮箱:service@tojoy.com