美国黑客攻击西工大的另一个重要细节曝光!小心“喝茶”!

《环球时报》记者 13 日本从有关部门获悉,美国国家安全局在西北工业大学遭遇(NSA)在网络攻击事件中,最直接的“罪魁祸首”之一就是名为“喝茶”的嗅探窃密网络武器,这是导致大量敏感数据被盗的罪魁祸首。对此,网络安全专家建议,在信息化建设中,应选择工业化产品和“零信任”安全解决方案。

9 月 5 日前,中国有关部门宣布,此前西北工业大学宣布遭到海外黑客攻击,攻击方是美国国家安全局。(NSA)特殊入侵行动办公室(TAO)。此后,国家计算机病毒应急处理中心和北京奇安盘古实验室进一步分析了入侵事件。在最新的调查报告中,公开了美国攻击技术的细节: 41 嗅探窃密类网络武器在种网武器中被称为“喝茶”,是导致大量敏感数据被盗的最直接的“罪魁祸首”之一。

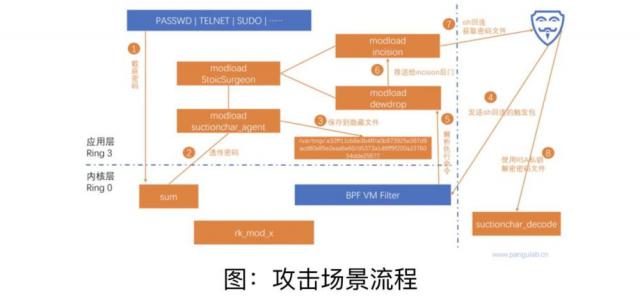

有关网络安全专家介绍,TAO 西北工业大学内部网络服务器采用“喝茶”作为嗅探窃密的工具,被窃取 SSH 等待远程访问和远程文件传输服务的帐户密码,从而获得内部网络中其他服务器的访问限制,实现内部网络的横向移动,并将其他嗅探窃密类、持久控制类和隐蔽消痕类网络武器送到其他高价值服务器。造成大规模、持续的敏感数据盗窃。

通过技术分析和判断,“喝茶”不仅可以窃取服务器上各种远程访问和远程文件传输服务的账号密码,而且具有很强的隐秘性和环境适应性。上述网络安全专家表示,“喝茶”植入目标服务器和网络设备后,会将自己打扮成正常的后台服务流程,并采用模块化的方式,分阶段投入恶意负荷,具有很强的隐秘性,很难发现。“喝茶”可以隐藏在服务器上,即时监控用户在操作系统控制台终端程序上的输入,从中截取各种用户名密码,就像站在用户背后的“偷窥者”一样。网上安全专家介绍:“一旦这些用户名密码被 TAO 如果你得到了,你可以用它来攻击下一阶段,即使你用这些用户名密码浏览其他服务器和网络设备,从而窃取服务器上的文件,并将其发送到其他网络武器。"

技术分析显示,“喝茶”能与 NSA 其它网络武器有效地集成和联动,实现“无缝对接”。今年 2 当月,北京奇安盘古实验室公开披露归属于美国国家安全局(NSA)在奇安盘古命名为“电幕行动”的攻击活动中,黑客组织-“方程式”专属顶级武器“电幕行动”(Bvp47)的技术分析。在 TAO 在这次攻击西北工业大学的黑客事件中,“喝茶”嗅探窃密工具和 Bvp47 配合木马程序的其它部件进行联合攻击。根据介绍, Bvp47 木马具有高技术复杂性、结构灵活性和超高强度分析证据抵抗力的特点。它与“喝茶”组件一起用于窥视和控制受害组织的互联网,并秘密窃取重要数据。其中,“喝茶”嗅探木马秘密潜伏在受害机构的信息系统中,无论是内网还是外网,主要负责听、记录、回报“结果”——受害者使用的账号和密码。

报告还指出,随着调查的逐步深入,技术团队在西北工业大学以外的其他机构网络中仍然发现了“喝茶”的攻击痕迹,这可能是 TAO 利用“喝茶”对中国进行大规模的黑客攻击。

值得注意的是,在美国对其他国家实施的多次黑客攻击活动中,美国经常出现。 IT 产业巨头的身影。例如,在“棱镜”计划中,美国情况控制部门掌握了高级管理员的权限,可以随时进入微软、雅虎、谷歌、苹果等公司的服务器,并对数据进行长期秘密挖掘。微软、思科甚至中国一些互联网服务商的产品“零日漏洞”(0Day)或侧门也多次出现在“影子经纪人”公布的“方程式”组织采用的黑客工具中。“美国正在利用其在网络信息系统软硬件领域的技术主导地位, IT 在产业巨头的全面配合下,他们利用各种尖端的网络武器,在全球范围内发起无差别的黑客攻击,不断窃取来自世界各地的互联网设备账户密码,从而随时“合法”登录受害者信息系统,实施更大规模的窃取密码甚至破坏活动,其网络霸权行为无疑显露出来。“因此,网络安全专家建议用户加固关键服务器,尤其是网络运维服务器,定期更改服务器和网络设备的管理员密码,加强对内网数据流量的审计,及时发现异常的远程访问请求。与此同时,在信息化建设中,建议选择产业化产品和“零信任”安全解决方案。(“零信任”是新一代的网络安全保护理念,默认情况下不信任企业网络内外的任何人、设备和系统。)

专家进一步指出,无论是数据窃取还是系统崩溃,网络攻击都会对网络环境甚至现实世界造成很大的破坏,尤其是对重要关键信息基础设施的攻击。“网络环境很大程度上是物理空间的投射,网络活动很容易跨越国界,使其成为持续战斗的先导。没有网络安全,就没有国防安全。只有发展我们在科技领域的不对称竞争优势,我们才能在中国建立独立的网络保护和对抗能力。"

来源 环球网

编辑 周欢 /编审 李枫 /签发 蒲谋

本文仅代表作者观点,版权归原创者所有,如需转载请在文中注明来源及作者名字。

免责声明:本文系转载编辑文章,仅作分享之用。如分享内容、图片侵犯到您的版权或非授权发布,请及时与我们联系进行审核处理或删除,您可以发送材料至邮箱:service@tojoy.com